在网络安全方面,有一件大家都会关注的事情,就是定义想要保护的对象。我们的共识是需要防御攻击,而攻击都有自己的目标。那么这个目标是什么?

多年来,我们一直在努力缩小攻击范围,但遗憾的是,攻击范围却像宇宙一样不断扩大。每一项新技术的诞生都会带来一系列新问题和漏洞。最值得注意的是,物联网的产生使得攻击范围大幅增加。最新发现的漏洞(例如攻击芯片底层的 Spectre 和 Meltdown)几乎导致所有现代计算系统都沦为攻击范围的一部分。

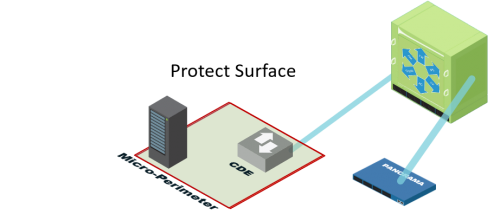

在零信任方法中,我们不关注宏观层面的攻击范围,而是关注于确定我们需要保护的对象:最大程度缩小攻击范围或保护范围。通常,零信任网络至少基于下列四项(可按首字母缩略词 DAAS 记忆)之一来定义保护范围:

- 数据 (Data):需要保护哪些数据?

- 应用 (Applications):哪些应用使用敏感信息?

- 资产 (Assets):哪些资产最敏感?

- 服务 (Services):可以利用哪些服务(例如 DNS、DHCP 和 Active Directory)来打破正常 IT 运营秩序?

保护范围具备的优势在于它不仅总是可知,而且总是远远小于整体的攻击范围。现在您可能不知道如何确定保护范围,但一定能够找出答案。大多数组织都无法定义攻击范围,因此尝试进行渗透的攻击者总会取得成功。用于侵入组织庞大的保护边界的方法无穷无尽。正因如此,基于大型边界的安全防护手段已经证实无法成功。旧的防御模型将安全控制(如防火墙和入侵防护技术)用在了远离保护范围的外围边界中。

在零信任方法中,通过定义保护范围,我们可以将控制措施尽可能地靠近保护范围以定义微边界。利用我们的新一代技术作为分段网关,我们可以在第 7 层策略中对网络进行分段,并精确控制进出微边界的流量。实际上需要访问环境中敏感数据或资产的用户和资源数量非常有限。通过创建有限、精确和可理解的策略声明,我们就可以限制攻击者成功执行网络攻击的能力。