This post is also available in: English (英語)

モバイル用VPN (仮想プライベートネットワーク)製品が市場に登場してから、20年以上が経ちます。当初はIT業界のごく一部をターゲットとし、VPNを利用したインターネット経由でのリモートシステムへのアクセスを提供することが目的でした。登場時点では、まさかオフィス勤務を代替する手段になるとは考えられてはおらず、どちらかといえば、重要な環境で通常の日常業務から外れた業務を行うための非常用ソリューションとみなされていたのです。

VPNとサイバーセキュリティのギャップ

当初の実装ではセキュリティがあまり考慮されておらず、安全ではないプロトコルをしばしば利用して、専用のクライアントからオフィスやデータセンターとの接続を確立していました。しかしその後、サイバー攻撃の進化とVPN技術の普及に伴い、問題が表面化します。モバイルアクセスVPNはセキュリティインフラ上に脆弱な伝送路を形成するため、強力な認証機能と暗号化機能を導入する必要性が生じたのです。

その後10年以上、状況はあまり変わりませんでした。VPNの活用方法についてユーザーと会話すると、現在でもモバイルVPNに対する考え方が当初の目的から変わっていないと感じます。すなわち、ユーザーと場所の安全な接続です。

一方で、明らかに変化したのは場所の定義です。つまり、データ、サービス、アプリケーションを多様なクラウドプラットフォームに分散して保管するようになりつつあり、VPN技術が当初の目的を達成し続けることが非常に難しくなっています。

VPNの死と、その後継者

よくあることですが、新しい問題が持ち上がると、問題を解決するためのテクノロジが開発されます。VPNのケースでは、全く新しい製品カテゴリである「ソフトウェア定義境界(SDP)」の登場によって解決策が見出されました。

前提条件は非常にシンプルで、アプリケーションへのユーザーアクセスが必要だが、アプリケーションを1つの場所と従来の境界では保護できない場合、用途に応じた柔軟性を持つ境界、すなわち要件に応じて定義される境界(SDP)を実現できるよう、境界を再定義する必要があります。

フローの管理は次のように行われます。

- リモートユーザーがアプリケーションにアクセスする必要性が生じる。

- ユーザーのデバイスがSDPに接続する。

- SDPがユーザーの身元とアプリケーションへのアクセス権を評価する。

- SDPがアクセスを許可した場合、アプリケーションの所在を問わず、ユーザーデバイスとアプリをブリッジ接続する。

手堅い手順であり、この適応性のある境界が物理的な所在に制約されない点も理にかなっています。また、遍在するクラウドの性質を活かしており、ユーザーの接続元を問わず最適なエクスペリエンスを保証します。

なぜこれがゼロトラスト上の問題といいたいのかといえば、こうしたソリューションは「ソフトウェア定義境界」製品ではなく「ゼロ トラスト ネットワーク アクセス(ZTNA)」製品を名乗る方向へ、市場が変化しているからです。

ゼロトラストを実践している方ならご承知のとおり、ゼロトラストは境界型セキュリティに対する方向性と考え方の変化として発展してきました。その主たる目的は、暗黙の信頼を取り除き、境界の内と外に関係なくすべてのデジタルなやり取りを絶えず検証することにあります。でもちょっと待ってください。この記事で論じてきた内容は、本当の意味で分散した境界です。にもかかわらず、なぜかこうした境界をゼロトラストと言い換えているのです。筆者の意見では、これは明らかな矛盾であり適切な説明が必要です。

「ゼロトラスト ネットワーク アクセス(ZTNA)」と「ゼロトラスト」はイコールではない

ほとんどのZTNAソリューションは、アプリケーションへのユーザーアクセスの許可に認証と認可の原則だけを用いています。この2つの原則がゼロ トラスト フレームワークの構成要素であることは間違いありません。アクセス許可の判定に必要なIDとアクセス先の基準を扱うためです。言い換えれば、2つの原則は「ユーザーの身元」と「ユーザーのアクセス先」から暗黙の信頼を取り除きます。

ですが残念ながら、認証と認可が有効という事実だけを基にリソースへのアクセスを許可することは、例えるなら、パスポートと搭乗券のチェックを受けてそのまま飛行機に直行するようなものです。もちろん、話はそう簡単ではありません。飛行機とその乗客に危害を与えかねない物品が絶対に機内に持ち込まれないように、セキュリティチェックを実施して他の要素からも暗黙の信頼を完全に取り除きます。空港が全身スキャンと手荷物スキャンを要求するのは、本人確認と許可だけで乗客を暗黙に信頼することが許されないからです。これと同じように、コントローラ、ゲートウェイ、コネクタは、アクセス元のユーザーの身元や、アクセスを許可されたアプリケーションやデータが判明しているというだけで、トラフィックを信用してはいけません。

一般的なZTNAソリューションの場合、いずれかのアプリケーションやサービスへのユーザーアクセスを許可する前に、ユーザーの役割と「必要最小限の原則」を基にユーザーの認証を必ず行います。しかしながら、ユーザーがサービスやアプリケーションに接続した後で、ユーザートラフィックに対するトランザクション検査が行われない場合、このアプローチは不十分です。

ゼロトラストが目標なら、ユーザーを信頼して全リソースに対する自由なアクセスを許可することは、たとえ最小権限の原則による制限があるとしても、つじつまが合いません。これこそが、ZTNAソリューションとアプローチが根本的に異なる点であり、ZTNA製品とゼロ トラスト アーキテクチャ実装の大きな違いです。

リモートアクセスを信頼しない

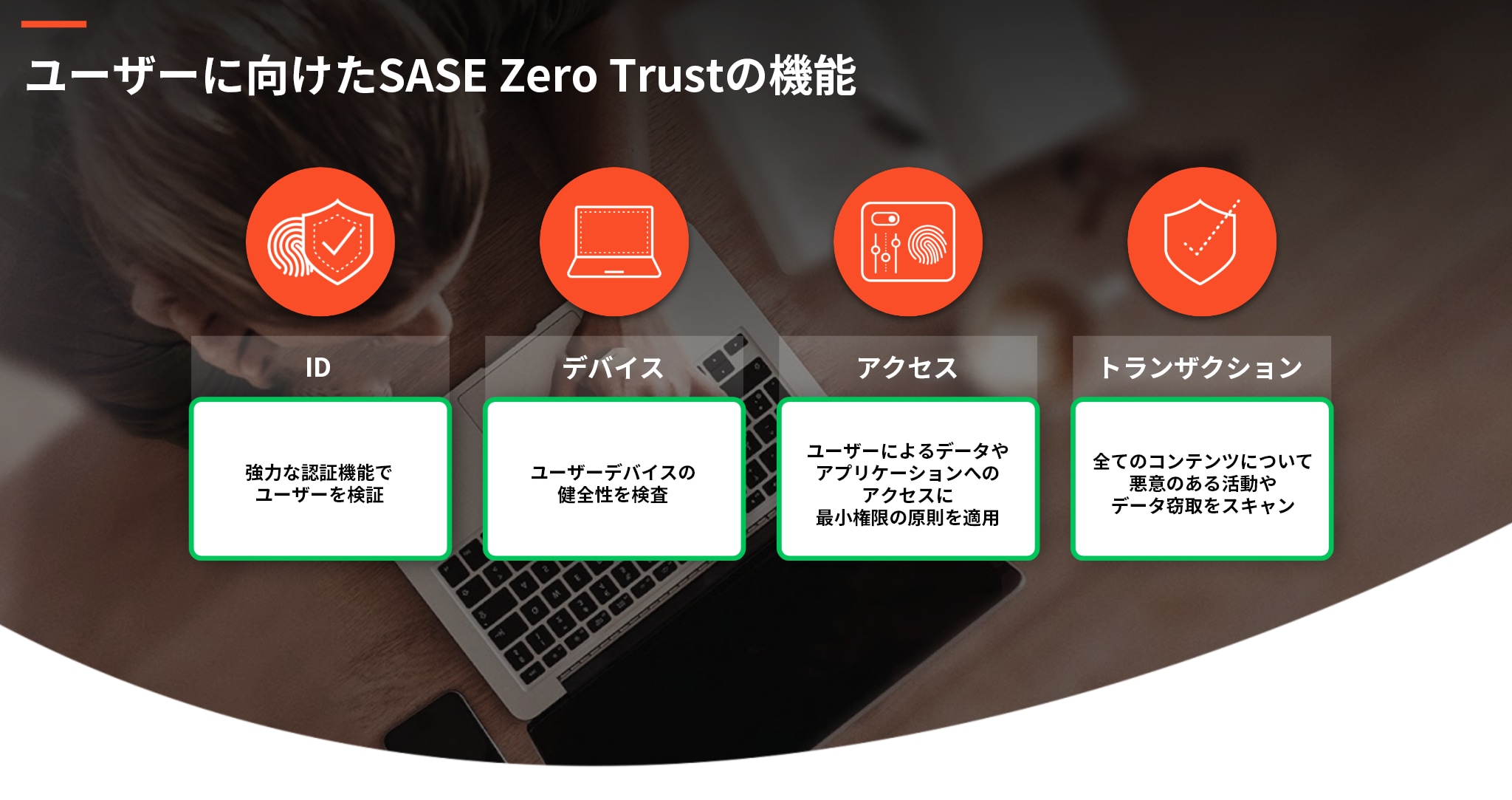

ゼロトラスト原則を最大限活用しながら真のZTNAを達成する方法はあるのでしょうか。答えはイエスです。ただし、ユーザーIDの確認とユーザーデバイスの健全性の検証を行った上で、最小権限の原則を基にアクセスを制限し、許可されたトランザクションに対する検査を絶えず実施することが条件です。また、トランザクションの検査はレイヤー7 (アプリケーション層)までを対象とし、コンテンツの詳細をチェックする必要があります(脅威検査とデータ損失防止)。これにより、環境に存在する暗黙の信頼を悪用しようとする接続かどうかを検証するのです。そして、Gartnerが提唱したセキュア アクセス サービス エッジ(SASE)と呼ばれるクラウドネイティブなミドルウェアを利用することで、これらの全機能をリモートユーザーに対して効果的に提供できます。SASEアーキテクチャでは、クラウドの処理能力と拡張性を利用して、ネットワーク接続とセキュリティ(ゼロトラスト機能を含む)を効果的に統合し、リモートユーザーに提供します。

SASEを導入すれば、ユーザーにシームレスなアプリケーション接続や、特定データへの接続を提供できるだけでなく、本来目指すべき真のゼロトラストを実現できます。そのために、すべての要素から暗黙の信頼を取り除いてから宛先へのトラフィック転送を許可するとともに、発生中のトランザクションを絶えず監視します。

まとめると、ゼロトラストの要件や能力を部分的にしか満たさないZTNAポイントソリューションには注意が必要です。SASEアーキテクチャの一環でZTNAを提供する際には、リモートユーザー向けの真のゼロ トラスト フレームワークをご利用いただけます。このアプローチを採用することで、全社的な暗黙の信頼の排除に向けたさらなる1歩を踏み出すとともに、非常に大きなアドバンテージと真のセキュリティ効果が得られるのです。ZTNAとゼロトラストの詳細については弊社のエキスパートにお問い合わせください。SASEアーキテクチャのメリットを解説いたします。

本ブログシリーズの第1回「ゼロトラストの課題はなぜ生じる?」もご覧ください。