This post is also available in: English (英語) 简体中文 (簡體中文) 日本語 (日語) 한국어 (韓語)

儘管勒索軟體已經不是什麼新鮮事,如 WannaCry、Petya/NotPetya 和更近期的 TrickBot 等重大攻擊都顯示在預防進階勒索軟體攻擊方面,現有的預防方式顯得成效不彰。攻擊者已經順應時宜地改變其方針,而惡意軟體的運用也變得更加複雜、自動化、具針對性且有高度迴避能力。

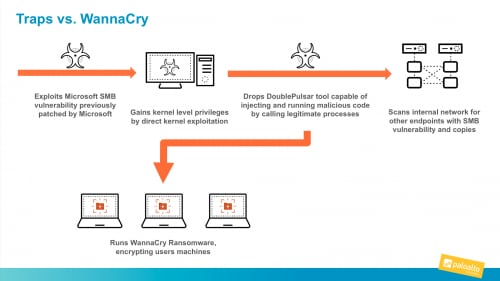

儘管 WannaCry 的首次攻擊已經是約莫兩年前的事情,但其作法委實有效,以至可歸因於這個危險惡意軟體的入侵事件至今仍不斷見諸于媒体报端。WannaCry 之所以能持續有效,是因為它同時利用惡意軟體和入侵等手段來完成其任務。首先,它利用了 Microsoft SMB 通訊協定中的弱點來取得核心等級的權限。讓此攻擊如此難以覺察的部分原因便是它運用了核心 APC (非同步程序呼叫) 攻擊。針對核心的攻擊已經存在許久,不只深為人知,並且也有防護的辦法。然而,核心 APC 攻擊是完全不同類別的攻擊。這些攻擊並非透過攻擊核心來取得權限。恰恰相反,核心 APC 攻擊已經擁有核心權限,並且會利用它們來執行其目標,在這個案例,他們則是藉此來讓合法程式執行惡意代碼,而非執行原本的合法代碼。

從終端使用者的角度來看,勒索軟體的畫面將所有人擋在外頭,因此他們無法看見端點中是否有其餘活動在進行。與此同時,惡意軟體正持續東西向傳播,盡可能地感染著內部及外部的機器弱點。

簡化版 WannaCry 攻擊過程

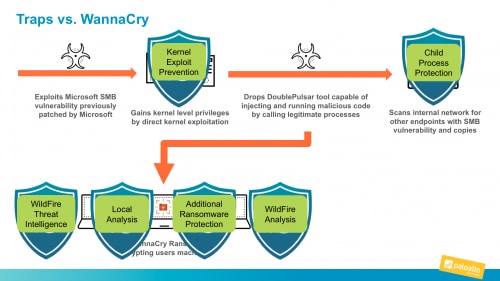

這時 Palo Alto Networks Traps 登場。Traps 進階端點防護結合了能在端點遭到危害前,先行抵擋已知與未知勒索軟體、惡意軟體以及入侵的多種防禦措施。無論採用何種作業系統、端點是否上線,或者是否已連線至企業網路,Traps 都能夠透過在攻擊生命週期的重要階段中設防來防禦勒索軟體的攻擊。

WannaCry 災情爆發之前,受到 Traps 保護的端點得以在攻擊生命週期的數個位置中偵測並阻止此勒索軟體。首先,Traps 會偵測到核心權限嘗試升高至使用者等級的入侵技術。只要 Traps 偵測到此動作,它就會完全停止此攻擊。若無法奏效,惡意程序防護模組將會偵測並阻止母程序生成子程序。若先前的模組都未偵測到威脅,則代理程式將會透過本機分析、勒索軟體防護模組或是詳盡的 WildFire 分析來辨識出這個已知威脅,進而偵測並阻止此攻擊。

在 WannaCry 攻擊期間與之後皆沒有已知的 Palo Alto Networks 客戶受到 WannaCry 感染,因為早在 2017 年 5 月 12 日英國國民健康服務遭到攻擊前的一個月,此威脅便已經提交至 WildFire 惡意軟體防禦服務中。當我們調查 AutoFocus 時,我們發現 WannaCry 首次發現於 2017 年 4 月 16 日,而且當時便已經將建立好的保護措施分散至各個 Palo Alto Networks 的防火牆及端點等處。

說到最後,攻擊者還是必須在攻擊生命週期的每個階段獲得成功,才能完成攻擊,然而 Traps 進階端點防護僅需要成功抵擋一個階段便能阻止攻擊。

若要瞭解更多有關端點防護的基本需求,請檢視這部隨選網路直播來瞭解 Traps 如何簡化防護,並降低保障資源敏感環境的成本。